Vad är nätfiske?

Nätfiske (phishing) är ett av de vanligaste hoten mot företag och syftar till att lura människor på deras lösenord, kreditkortsnummer eller känslig information. Phishing är en term som kommer från fisket eftersom man försöker få din privata information med hjälp av falska e-postmeddelanden eller falska webbplatser.

Den växande mängden information som finns på nätet gör det lättare för angripare att skapa falska, personliga och varumärkta meddelanden som skapar förtroende för mottagarna.

Vid ett phishing-angrepp skapar en hackare falska webbplatser, e-postmeddelanden och texter som innehåller skadliga länkar eller bilagor. Ett phising e-postmeddelande utformas för att se ut att vara legitimt och skickas till en eller flera personer eller anställda.

Människor luras att dela konfidentiell information när de öppnar bilagan eller klickar på länken. Information som hämtas av angripare används sedan för identitetsbedrägerier, men kan också leda till att falska banktransaktioner utförs. Deras mål är att lura användare att klicka på en skadlig länk eller eller avslöja inloggningsuppgifter genom bedrägliga webbplatser, vilket gör att tjuven enkelt kan kringgå cyberförsvar och ge dem tillgång till nätverket eller viktiga affärs-och finansiella tillgångar.

Skillnad mellan nätfiske och spear-fishing

Man skiljer mellan nätfiske som är en bred attack och inte lika sofistikerad som ”spear phising” (sv. harpun-fiske) där angriparen attackerar specifika individer eller företag med en skräddarsydd attack.

Nätfiske är ett problem som ökat i omfattning

Tyvärr blir hackare allt bättre på att lura användare och nätfiske är något som påverkar de flesta personer. Enligt Verizons rapport med 2016 databrottsutredningar öppnades 30% av phishing attacker e-post och 12% av användarna klickade på skadliga bifogada filer eller länkar, vilket innebär att attacken lyckades.

Sedan dess har medvetenheten ökat kring den här typen av attacker men de har blivit mer sofistikerade som även de mest vaksamma kan falla offer för.

Nätfiske med social media

De senaste attackerna försöker att lura besökarna att först logga in med sitt Facebook-konto för att få läsa en exklusiv artikel eller köpa en rabatterad produkt. Att logga in med Facebook ” knappen innebär att du antingen omdirigeras till Facebook.com eller serveras med facebook.com i ett nytt popup-fönster, där du får ange dina Facebook-autentiseringsuppgifter för att autentisera med OAuth vilket gör det möjligt för tjänsten att komma åt din profil. Det finn mycket realistiska inloggningspopupper som lurar användarna att lämna ut sina uppgifter.

Nätfiske med e-post

För att metoden ska vara effektiv så försöker hackarna få e-posten att se ut att komma från ett officiellt företag och utger sig för att vara VD, ekonomichef eller annan ledande befattningshavare. Eposten kan exempelvis se ut att komma från en bank och vid attacken skickar de ut stora mängder skadliga e-postmeddelanden med skadliga länkar eller infekterade bilagor eller övertala offret att göra en dataöverföring eller banköverföring.

Även om de flesta mottagare av e-post ignorerar meddelandet, är nätfiske framgångsrik eftersom det är billigt och den relativa förstärkningen av ännu en infekterad dator till följd av miljontals skickade e-post är hög.

Nätfiske ser ut som vanlig e-post, och har blivit mer sofistikerade med tiden

Vad lurendrejare är verkligen efter är din bank och finansiell information som rör dina betalkort och andra inloggningar. Emailet innehåller länkar och när du klickar på dessa kommer du till en felaktig sida som ser ut som en officiell sida men har en annan nätadress. En skadlig länk i ett e-postmeddelande leder mottagaren till en webbplats där hans eller hennes autentiseringsuppgifter kommer att skördas. Användarna tror att de är på en säker plats och svarar vanligtvis på en förfrågan om information (t. ex. ”Klicka här för att bekräfta din information”). Brottslingar kan få tillgång till företagsnätverk eller annan känslig information från intet ont anande användare.

Om bedragare vill få ditt PayPal användarnamn och lösenord, de kommer att skapa en webbplats som är en exakt kopia av PayPal och mailar dig där du ombeds att ange ditt användarnamn och lösenord med länken. De länken i e-post kommer inte att gå till PayPal, istället, det kommer att gå till nätfiske-webbplats och om du anger ditt användarnamn och lösenord, de kommer att använda den för att få pengarna av PayPal.

Bedragarna bryr sig inte om deras attack förstör din dator. Mailet ladda ner ett program, ett attachment eller fyller i ett formulär men det innehåller virus. Den ”bifogade formuläret” är en körbar fil som kommer att installera et otäckt virus på din datorn.

Nästa del är att du får ett ett popup-meddelande som hävdar att datorn är infekterad med dussintals virus, och kommer att erbjuda att rensa ditt system mot en avgift. Om du ger ut ditt kreditkort eller bankuppgifter för att rensa ditt system kommer bedragarna att att ha tillgång till dina pengar och kommer troligtvis att stjäla ännu mer av dina pengar.

Branscher som man riktar in sig på

De vanligaste branscherna för phishing är:

- Detaljhandel

- Finans

- Betalningstjänster

- ISP

- Auktioner

- Multimedia

- Sociala nätverk

- Myndigheter

Metoder som används och de vanligaste e-posthoten

- Stöld av autentiseringsuppgifter är den vanligaste attacken. Ofta görs en klon av en webbplats där besökarna luras att lämna sina uppgifter.

- Du kan få ett meddelandet att ett klagomål har registrerats mot ditt företag, eller att en kund har lämnat ett negativt omdöme om ditt företag.

- Emejlet kan utformas med URL-adresser som är designade för att lura en anställd att lämna ut behörighetsuppgifter.

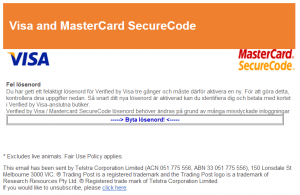

- Från ”VISA” kan du få meddelandet: Du har gett ett felaktigt lösenord för Verified by Visa tre gånger och måste därför aktivera en ny (se bild).

- Du får epost att du har av misstag betalat 2 gånger till din faktura och att du ska klicka på en länk för att få tillbaka dina pengar.

- Skadliga bilagor med virus kan komma i olika filformat – det kan vara Office dokument som har aktiverade makrofunktioner, html-filer eller exerkverbara filer som (.exe, .jar eller .jar).

- Ransomware som krypterar filerna på din dator

- Exploit Kit – som är utformade för att utnyttja

kända, gamla sårbarheter i webbläsare och webbläsare plugins som Flash eller Java. Dessa placeras på webbplatser.

Exempel på internationella nätfisken

Ett nätfiske som fått mycket publicitet kallades the fappening där man kom åt kändisars iCloud konton som ofta innehålller privata bilder och videor.

Du kan få ett mail om att aktivera dig i en aktion mot en massaker i ett land. Läs mer om Netttraveler

Svenska nätfisken

Ett känt exempel i Sverige som ser ut att ha kommit från Telia och Skatteverket.

Exempel på nätfiske som ser ut att komma från Telia

Vad är avsikten med nätfiske?

Det spelar ingen roll att du inte ens äger eller är involverad av företaget. Mer sofistikerade nätfisken har börjat använd sociala medier och kan se ut att komma från någon av dina bekanta eller släktingar.

Attacker kan tex vara ett attachment som i sin tur lurar dig att få polisviruset som ser ut att komma från svenska polisen eller ser emailet ut att komma från ett seriöst företag som en av de större svenska storbankerna – men gå till en helt annan typ av sida. Under senare år har vissa av mailen fått betydligt bättre språk för att skapa trovärdighet.

Blockets ”kundundersökning” visade sig vara nätfiske (phishing attack)

Polisen varnar för bedragare som skickar mail. Många har fått mail från annonssajten blocket som ser ovanligt äkta ut.

I november 2014 mailades en kundundersökning som verkade komma från Blocket men som i själva verket var ett nätfiske attack. De som gick med i kundundersökningen lockades med att få 800 kronor och man skulle lämna sin kontouppgifter men i själva verket ville bedragarna komma åt kortuppgifterna.

Just attacken mot Blocket var snyggt grafiskt gjord vilket lurat många.

Netflix och Skatteverket också utsatta för nätfiske

Internationellt har det varit vanligt med nätfiske under deklartionstider. I de flesta fall anses ett meddelande från skattekontoret viktigt och människor kommer därför att vara mer benägna att klicka.

Enligt en artikel i Aftonbladet har polisen även gått ut och varnat för nätfiskeattacker mot Netflix och Skatteverket.

Nätfiske och Google

Enligt Google Search Quality Rating Guidelines är nätfiske emot deras policy och det finns en policy mot webspam vilket innebär att du kan anmäla en sida till Google. Läs mer här

Vad får människor att klicka?

Det finns många knep som används för lura människor som säsongskampanjer, emotionell status hos den som attackeras, tonalitet i mailen och att mailen skräddarsys.

En effektiv metod som används av hackare är att skicka mail som ser ut att komma från företaget man jobbar med attachement som döps med titlar som ”bonusar_2016.doc”

Phishing: What makes people click?

Verktyg för nätfiske

Ett populärt verktyg bland hackare är Nexphisher – advanced phising Toolkit som har 30 teman.

Läs mer

Att skydda sig mot nätfiske och undvika phishing incidenter

Leverantörer av säkerhetslösningar och IT-avdelningar arbetar hårt för att förhindra dessa typer av attacker från att någonsin nå användare, men vissa kommer oundvikligen att gå igenom. För att skydda dig själv och din organisation bäst måste du lära dig att känna igen tecknen på nätfiske. Cyberexperter gör regelbunda utskick för att öka kopetensen över tiden och öka medvetenheten.

- Titta på avsändaren: Var försiktig med vad du klickar på speciellt om du inte känner igen avsändaren eller varifrån mailet kommer. Innan du öppnar ett e-postmeddelande bör du kontrollera att du känner till den enskilda avsändaren men även om du känner igen avsändaren bör du vara försiktig. Vid vissa attacker så ser avsändaren ut att vara du själv och det kan också vara kontakter till dig på sociala medier.

- Var försiktig om de använder en konstig domän, har ett konstigt erbjudande, hot eller konstig ämnesrad.

- Undvik spam och att klicka på mail som innehåller konstiga språkfel eller som ser ut att vara från Google translate med dålig svenska.

- Uppdaterade program. Använd alltid den senaste versionen av webbläsare.

- Var försiktig med mail som uppmanar dig att du måste agera snabbt. Det är ofta ett tecken på någon form av attack.

- Vilken tid skickades mailet. Är det en tid som är osannolik att du får ett mail. Samtidigt är sofistikerade attacker anpassade att skicka mail vid vissa tidpunkter.

- För musen över länken och kolla så att den verkligen kommer från rätt adress. Om du sätter musmarkören på länken utan att klicka så ser du vart den länkas och om det är från en icke trovärdig sajt så bör du var försiktig och inte klicka på den.

- Läs mer om olika antivirus program här.

2 kommentarer

Pingback: Wirelurker - ett nytt malware på Macar, iPhones och iPads

Pingback: Är Apples produkter säkra mot hackare? - NewsVoice