DDoS-attacker: Ett växande cyberhot mot svenska företag och organisationer

Attacker mot svensk infrastruktur i samband med koran bränningarna.

Sedan den 10 februari 2023 har det varit många försök med DDOS mot svenska myndigheter och företag samt försök med ransomware mot hälso- och sjukvården. Flera svenska sjukhus hemsidor utsattes det datumet för överbelastnings attacker. Bland annat Sahlgrenska universitetssjukhusets, Södersjukhuset, Vårdguiden 1177 Akademiska sjukhusets och Region Sörmland enligt Aftonbladet.

Hackergruppen Anonymous Sudan, som senare skulle visa sig ha kopplingar till Ryssland, tog på sig attacken mot de svenska sjukhusen. De har tidigare hotat att utföra it-attacker mot svenska mål som en konsekvens av koran bränningarna, säger Marcus Murray, it-säkerhetsexpert TrueSec, till TV4

Vad är en DDoS attack? Hur de fungerar och vilka är konsekvenserna

Om du vill ta bort ett nätverk eller sänka en webbserver på Internet är det enklaste sättet att göra det är med en distribuerad denial of service (DDoS). DDoS attacker kraschar webbplatser eller onlinetjänster genom att översvämma webbplatser med för mycket trafik från flera nätverk och därmed göra sajterna obrukbara.

DDos-attack eller distributed denial-of-service-attack är en överlastningsattack som innebär att man skickar mängder av anrop till en server för att sänka den. Angriparen får hackade datorer att göra anrop till en hemsidas webbserver eller nätverk vilket får servern att gå ner och krascha. Ofta används trojaner vid den här typen av attacker. Genom överbelastningsattacker är att göra en maskin eller nätverksresurs otillgänglig för de avsedda användarna.Som namnet visar är detta en attack avsedd att förhindra legitima användare från att komma till platsen.

Vad är syftet med attacken?

Syftet kan vara politiskt för att sänka en server som man inte sympatiserar med – men bland cyberkriminella kan orsaken vara ekonomiskt och att de försöker med utpressning. Exempelvis har man gjort ddos attacker mot Paypal och säkerligen mot de flesta banker och större system.

Hur ser du om du blivit utsatt för en DDos-attack?

Att identifiera om din organisation utsätts för en DDoS-attack kan vara utmanande, eftersom symtomen kan variera beroende på typ av attack och intensitet. Följande är en omfattande lista som är översatt från CISA för att hjälpa dig att avgöra om en DDoS-attack pågår:

- Webbsidan eller tjänsten är otillgänglig: Det vanligaste symptomet på en DDoS-attack är att en webbsida eller online-tjänst blir otillgänglig. Om en webbsida plötsligt blir oåtkomlig eller upplever betydande långsammare hastigheter, kan det vara ett tecken på en DDoS-attack.

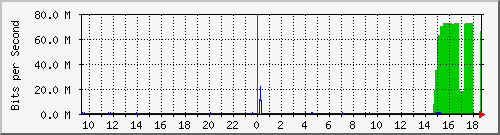

- Nätverkstrafik: Om det sker en plötslig ökning av nätverkstrafiken kan det tyda på en DDoS-attack. Nätverksövervakningsverktyg, säkerhets webbverktyg eller rapporter om bandbreddsanvändning kan hjälpa till att identifiera onormala trafiktoppar.

- Ovanliga trafikmönster: Leta efter ovanliga trafikmönster i nätverksloggar eller övervakningssystem. Detta kan inkludera en betydande ökning av förfrågningar från specifika IP-adresser eller en stor mängd trafik som riktar sig mot en specifik resurs eller URL.

- Server- eller applikationskrascher: DDoS-attacker kan överväldiga dina servrar eller applikationer, vilket leder till krascher eller icke-svarande tillstånd. Om nätverk lider av frekventa server- eller applikationsfel utan en uppenbar anledning, kan det vara ett tecken på en attack.

- Hög resursanvändning: Övervaka server- och nätverksresursanvändningsmetriker, såsom CPU-användning, minnesförbrukning eller bandbreddsanvändning. En plötslig och hållbar ökning i resursförbrukning kan tyda på en DDoS-attack.

- Svårt att komma åt andra nätverkstjänster: Webbsidor eller tjänster kanske inte är det enda målet för en DDoS-attack, andra kritiska nätverksinfrastrukturkomponenter (såsom DNS-servrar eller brandväggar) kan också vara i riskzonen. Om det finns svårigheter förknippade med att komma åt dessa tjänster, kan det vara ett tecken på en attack.

- Anomalier i användarbeteende: Övervaka användarbeteende på din webbsida eller tjänst med verktyg som Google Analytics och Matomo. Om det är en betydande ökning i antalet förfrågningar från en enda IP-adress eller ovanliga mönster, kan det vara ett tecken på en DDoS-attack.

- Flod av spam eller skadliga E-postmeddelanden: DDoS-attacker kan lanseras i samband med andra typer av attacker, såsom e-post spamkampanjer och phising. Om det är en plötslig ökning av spam eller skadliga e-postmeddelanden som härstammar från organisationens nätverk, kan det vara en del av en samordnad DDoS-attack.

- Aviseringar från DDoS-skyddstjänst: Om du har engagerat en DDoS-skyddstjänst, kan de proaktivt varna dig om de upptäcker en pågående attack på ditt nätverk.

- Kommunikationsstörningar: DDoS-attacker kan rikta sig mot kommunikationskanaler, såsom Voice over Internet Protocol (VoIP)-tjänster eller meddelandeplattformar. Om det finns störningar eller kvalitetsförsämringar i nätverkskommunikationstjänster, kan det vara ett tecken på en attack.

Information om kända rysk-statliga sponsrade DDoS-attacker

| Publicering | Titel | Beskrivning |

| mars 10, 2022 | SecurityScorecard: Discovers new botnet, ‘Zhadnost,’ responsible for Ukraine DDoS attacks | SecurityScorecard har identifierat tre olika DDoS attacker som har attackerat ukrainska myndigheter och finansiella webbsajter innan invasionen på Ukraina. Detaljer kring dessa har inte blivit offentligt publicerade. |

| mars 7, 2022 | Zscaler: DanaBot Launches DDoS Attack Against the Ukrainian Ministry of Defense (updated) | En aktör som använder DanaBot har utfört DDoS attacker mot det försvarsministerets mailserver i Ukraina. Det är osäkert om det är en individuell hacker, statssponsrad eller falsk flagga. |

Skydda din verksamhet mot DDoS-attacker: Väsentliga åtgärder att vidta

Rekommendationerna för DDoS attacker varierar beroende på vilken typ av attack du utsätts för. En nätverk attack från samma IP-adress kan blockeras genom att lägga till en ny brandväggsregel, men många attacker kommer från ett stort antal punkter – och dessa är svårare att skydda sig mot.

Kostnaden för att skydda sig mot DDos-attacker är väldigt hög och handlar i princip om bandbredd. Utrustningen kan i vissa fall kosta väldigt mycket, vilket innebär att de flesta företag föredrar att hyra skyddsutrustning snarare än att köpa. Det kan ta månader att sätta upp och förbereda en webbplats mot DDoS attacker.

- Ha en bra relation med din ISP och nätverksprovider.

- Undersök och använd företag som mildrar effekkterna av en DDoS-attack

- Aktivera brandväggsloggning som visar accepterad och förnekad trafik i syfte att bestämma DDoS attackens ursprung.

- Definiera strikt ”TCP keepalive” och ”maximal connection” på alla omkrets enheter som brandväggar och proxyservrar.

- Överväg port och paketstorleks filtrering

- Validera regelbundet grundläggande trafikmönster (volym och typ) för offentlig webbplatser.

- Se till att du har uppdaterad programvara på firewall och servrar

- Konfigurera brandväggar att blockera inkommande trafik kommer från IP-adresser som är reserverade (0/8), loopback (127/8), privat (RFC 1918 block 10/8, 172,16 / 12 och 192,168 / 16), otilldelade DHCP-klienter (169.254.0.0/16~~number=plural).

- Konfigurera brandväggar för intrångsdetektering & förebyggande enheter och få larm om trafikavvikelser.

- Blockera din robots.txt fil på din webbserver mot att scanna sajten, tjänster som ser ut att vara ofarliga kan mycket väl användas för att hitta sårbarheter på sajten.

- Använd CDN exempelvis cloudflar

Firewalls

Om du har blivit utsatt för en attack börja med att ta reda på mer om attacken och vad det är för attack. Om du blivit attackerad med en SYN flood så se till att sätt “TCP keepalive” och “maximum connection” regler på alla anslutna enheter som firewalls och proxy servers.

En del firewalls har “SYN cookies” När det här är aktiverat, kommer brandväggen validera TCP-anslutningen mellan klient och server innan trafiken skickas till servern.

För att minska effekten av UDP Flood attacker fastställs strikta regler på perimeternätverket som brandväggar för att endast tillåta inkommande trafik på de portar som krävs.

WordPresss

Om man använder WordPress finns det enkla plugins som skyddar mot vissa DDoS attacker som Botnet Attack Blocker och man kan exempelvis filtrera bort IP-adresser från ett annat land exempelvis Ryssland.

Grundläggande skydd mot DDoS-attacker: bästa praxis för att förhindra och hantera attacker

Företag och organisationer står inför en ständig risk för DDoS-attacker, där angripare överbelastar deras nätverk och webbplatser med en massiv ström av trafik. För att minimera skador och upprätthålla verksamhetens kontinuitet är det viktigt att vara proaktiv och ha en strategi för att förbereda sig för DDoS-attacker.

Att skydda din organisation mot DDoS-attacker kräver en mångfacetterad strategi som fokuserar på beredskap och motståndskraft. Här är en sammanfattad vägledning baserad på de detaljerade stegen du angav, utformad för att vägleda din organisation i att bygga ett robust försvar mot DDoS-hot:

Nedan följer några viktiga steg och åtgärder för att skapa en proaktiv strategi.

- Riskbedömning och sårbarhetsanalys

Genom att genomföra en grundlig riskbedömning och sårbarhetsanalys kan företaget identifiera potentiella sårbarheter i sina system och nätverk. Detta inkluderar att analysera befintliga skyddsåtgärder, utvärdera nätverkskapacitet och identifiera kritiska resurser och tjänster. Genom att förstå specifika sårbarheter kan företaget utforma lämpliga åtgärder för att skydda sig mot DDoS-attacker. - Investera i lämplig infrastruktur

För att förbereda sig för DDoS-attacker är det viktigt att investera i en robust och skalbar infrastruktur. Detta kan inkludera att ha tillräcklig bandbredd, använda distribuerade servrar och överväga användningen av Content Delivery Networks (CDN). Genom att ha tillräckliga resurser kan företaget bättre hantera och absorbera attacker. Exempel på CDN är Cloudflare, Azure och Akamai. Du kan använda en CDN för att stärka upp din webbserver och mildra effekterna av en DDoS. En CDN kan få upp en webbserver online efter några minuter ifall det är en normal attack. - Implementera en DDoS-skyddslösning

En av de viktigaste åtgärderna för att förbereda sig för DDoS-attacker är att implementera en dedikerad DDoS-skyddslösning. Dessa lösningar kan övervaka nätverkstrafik i realtid, upptäcka och filtrera ut skadlig trafik som är associerad med DDoS-attacker. Det är viktigt att välja en lösning som passar företagets specifika behov och som kan skalas för att hantera stora attacker. - Skapa en incidentresponsplan

En väsentlig del av förberedelsen för DDoS-attacker är att skapa en tydlig och detaljerad incidentresponsplan. Förbered en tydlig och handlingskraftig plan som beskriver roller, kommunikation och åtgärdsstrategier för när en attack inträffar. Planen bör inkludera åtgärder och processer som ska vidtas i händelse av en attack, till exempel att aktivera DDoS-skyddslösningen, informera berörda parter, etablera kommunikationskanaler och samla in relevant data för analys. - Öva och testa incidentresponsplanen

En incidentresponsplan är endast effektiv om den har testats och utvärderats regelbundet. Genom att genomföra simuleringar och övningar kan företaget utvärdera sin beredskap och identifiera eventuella brister eller förbättringsområden. Detta ger också möjlighet att träna personalen och öka deras medvetenhet om hur man hanterar en verklig DDoS-attack. - Öka medvetenheten hos personalen

En viktig aspekt av förberedelsen för DDoS-attacker är att öka medvetenheten hos personalen. Det är viktigt att utbilda och informera anställda om vad DDoS-attacker är, vilka varningssignaler de ska vara uppmärksamma på och hur de kan rapportera misstänkt aktivitet. Genom att involvera hela organisationen kan man skapa ett starkt försvar mot DDoS-attacker. - Integrera Captcha: Använd Captcha-utmaningar och honeypots för att filtrera bort automatiserad bottrafik.

- Engagera DDoS-mitigeringstjänster: Samarbeta med experter som har verktyg för att hantera och mildra storskaliga DDoS-attacker.

- Planera för bandbreddskapacitet: Säkerställ att ditt nätverk kan hantera trafiktoppar för att minska påverkan på legitima användare.

- Uppdatera regelbundet systemet för att åtgärda sårbarheter som kan utnyttjas i en attack.

- Säkra webbapplikationer: Tillämpa säker kodning och utför säkerhetsbedömningar.

- Konfigurera brandväggar: Ställ in regler för att blockera skadlig trafik och implementera hastighetsbegränsningar.

- Använd lastbalansering: Distribuera trafik för att förhindra överbelastning och skapa redundans.

- Säkerställ redundans och failover: Upprätthåll tjänstetillgänglighet med backupinfrastruktur och failover-mekanismer. Säkerhetskopiera data regelbundet och ha en katastrofåterställningsplan på plats för att minimera datarförlust och driftstopp.

- Övervaka och analysera trafikmönster

Att kontinuerligt övervaka och analysera trafikmönster kan hjälpa till att upptäcka eventuella förändringar eller avvikande beteenden som kan indikera en pågående DDoS-attack. Etablera en baslinje för att upptäcka avvikelser som indikerar möjliga DDoS-attacker. Genom att använda olika övervakningsverktyg och analysera trafikdata kan företaget agera snabbt och vidta åtgärder för att mildra effekterna av en attack. Implementera nätverksövervakning och IDS för att tidigt kunna upptäcka misstänkta aktiviteter.

Grundläggande skydd skyddar servrarna i första hand från dålig trafik, eftersom attackerna måste gå igenom flera lager av DDoS skydd filter. Om du har en stor webbplats ägare som får attacker som använder så mycket som 8 Gbps / 700k paket per sekund, kan det kosta mycket att öka trafikkapaciteten. Det utesluter de stora, årliga underhållsavgifter som du måste betala för underhåll. De flesta attacker är bara i genomsnitt 100 Mbps / 10 000 paket per sekund.

PDF-dokument

Ladda ner guide till ddos attacker

DDos attacker mot svenska företag och myndigheter kommer ofta i vågor och deras påverkan på webbplatsers tillgänglighet

I mars 2022 var det flera sajter som gått ner exempelvis Regeringskansliet webbplats, Myndigheten för Samhällskydd och beredskap och FRA (försvarets radioanstalt). FRA kommenterade:

– Vi har löst den tekniska utmaningen och ser inga tecken på yttre påverkan, enligt Ola Billger, kommunikationschef på FRA. Militära underrättelse- och säkerhetstjänsten (Must) har varnat för cyberattacker som rysk motåtgärd för de sanktioner som riktats mot landet.

I december 2014 utsattes Telia för större DDoS-attacker som kom från Ryssland och attackerna har inneburit att kunderna har drabbats under flera dagar. För företaget är det pinsamt att säkerheten är såpass eftersatt att Sveriges största internetleverantör med en miljon kunder får problem att ringa nödsamtal. En del tror att hackergruppen Lizzard Squad ligger bakom och de har sagt sig ligga bakom attacken. Telia har skrivit till Post och Telestyrelsen över det som inträffat där en felinställning i kombination med hackerattacken varit identifierade problem och de jobbar med en åtgärdsplan för att förhindra liknande attacker.

Kända attacker mot företag

Under 2013 var en världens största ddos attacker en attack som riktades mot säkerhetsföretaget Spamhaus som hjälper till att stoppa spam. Attacken var i storleksordningen 300 Gb/s och en s Layer 3 attack. Läs mer om attacken här

Mirai DDoS-attack påverkade försäkringsbranschen. Fredagen den 21 oktober 2016 utfördes en DDoS-attack som ledde till att ett stort antal av världens mest populära webbplatser blev otillgängliga för många användare exempelvis Twitter, Amazon, Netflix och GitHub. Attacken utfördes med hjälp av ett IoT-botnet som heter Mirai, som fungerade genom att kontinuerligt söka efter IoT-enheter med standardanvändarnamn och lösenord. Attacken var sofistikerad och använde maskerad TCP och UDP trafik över port 53.

Kostnader för ett angrepp med DDos

Om du har en e-handelssajt kan det bli väldigt kostsamt om sajten får avbrott och du kan tex skydda dig med botnet plugins i wordpress och förbättra prestandan på servern och tjänster som exempelvis Cloudflare. Likaså se till att porten på din router inte är en flaskhals och kan hantera större mängder Gb/s.

DDOS attacker ökar och numera finns det tom tjänster där det öppet går att köpa DDos attacker för 5 dollar!

What is Botnet/Ddos from hackershop on Vimeo.

Olika metoder för DDoS-attacker och deras unika egenskaper: En översikt

En DDoS-attack kan överbelasta kapaciteten hos en maskin eller ett nätverk och blockera alla användare på en gång och det finns lite olika nyanser av attacker men alla syftar till att skicka mängder av trafik till sajten.

- SYN flood är den vanligaste formen av DDoS attack och den binder upp server resurser till följd av Transmission Control Protocol (TCP). I grunden är det en avbruten handskakning där man synkroniserar (SYN) stora mängder borttagna SYN-paket i ett försök att konsumera tillräckligt med resurser för att göra servern otillgänglig för legitima användare. För att identifiera en SYN Flood undersöker man nätverks loggar och letar efter TCP SYN flaggan. Exempel på verktyg är Tcpdump och Wireshark.

- XSYN flood (Essyn flood) är en variant på SYN flood där man använder ett stort antal unika IP-adrasser för att försöka att öppna förbindelser med måldatorn.

- UDP flood (user datagram protocol)- är ett förbindelselöst protokoll som använder datagram som är inbäddade i IP paket. En UDP Flood är mycket lik en SYN Flood där angripare använder ett botnet till skicka en stor mängd trafik mot målservern.Skillnaden är att denna attack är mycket snabbare.Attacken verkas

eftersom en server tar emot ett UDP-paket på en nätverksport som 50555 / UDP, kommer att kontrollera för en program som lyssnar på den porten. Om inget lyssnar på den porten, kommer den att svara på avsändare av UDP-paket med en Internet Control Message Protocol (ICMP) Destination Unreachable

paket. Under en attack sker ett stort antal UDP-paket var och en med olika destinationsportar, då servern är tvungen att bearbeta var och en, och i de flesta fall, svara på var och en. Detta kan snabbt leda till förbrukning av all tillgänglig bandbredd.För att identifiera en UDP Floo undersöker man nätverksloggar och leta efter ett stort antal inkommande UDP-paket över oregelbundna nätverksportar som kommer från ett stort antal käll IP-adresser. Det finns många legitima tjänster som använder UDP för sin nätverkstrafik. gemensamma UDP portar är 53 (DNS), 88 (Kerberos), 137/138/445 (Windows) och 161 (SNMP). När man undersöker en DDoS-attack letar man efter UDP-trafik med hög numrerade nätverksportar (1024+). - En Fraggle attack är en alternativ metod för att utföra en UDP Flood attack. Vid en Fraggle attack använder angriparen målets IP-adress som sin egen, som kallas spoofing. Då sänder man UDP eko på port 7.

- ICMP flood (Internet Control Message protokol) kallas också ping flood. En ICMP Flood uppstår när en angripare använder ett botnät för att skicka ett stort antal ICMP-paket till en målserver i ett försök att förbruka all tillgänglig bandbredd och neka legitima användare tillgång till servern.

- IGMP flood

- http get flood – använder flera http get requests. Attackerna riktar sig mot port 80 och datapacketet börjar på ”GET”.

- http post flood . Denna attack fungerar eftersom den tvingar webbservern att avsätta mer resurser som svar på varje inkommande begäran. Ett stort antal av dessa requests kan binda upp tillräckligt med resurser på servern som

att neka legitima användare tillgång till webbservern - DNS reflection attack & amplifiction attack. En Domain Name System (DNS) DDoS-attack inträffar när angriparen manipulerar DNS-systemet till

skicka en överväldigande mängd trafik till målet.Du kan kolla på http://openresolverproject.org om du blivit utsatt för den här typen av angrepp. - NTP reflection Ddos vulnerabilities – när angriparen använder trafik från en legitim NTP server för att belasta måldatorn.NTP används för att synkronisera klockorna på nätverks maskiner och körs över port 123 / UDP. Det finns ett kommando monlist som visar de senaste 600 anslutingarna till NTP-servern.

- Tsunami DDos vulnerability

- SSDP reflection attack med amplifiering

- IPv4 exhaustion attack (gammal attack)

- IPv6 exhaustion attack

- WordPress Pingback Reflection attack – använder pingback funktionen i det populära CMS-systemet WordPress.

Webb-fokuserade attacker inkluderar DNS attacker, NTP amplification (förstärkning), och sårbarheter sk exploits i webbapplikationer.

Attacker kan komma från zombiedatorer i ett botnät. En rad andra tekniker är möjliga som reflektion och förstärknings attacker där oskyldiga system luras att skicka datatrafik.

Enligt säkerhetsgurun Bruce Schneider har infrastrukturföretag sett en ökning av sofistikerade DDoS-attacker. Dessa pågår längre och är mycket mer kraftfulla och trenden är under Q2 2016 var att attackerna fortsatte att bli vanligare,ihållande och komplexa och pekar mot utländska stater och i blogginlägget spekularar han kring Kina.

Exempel på program som utför DDoS-attacker

Det går att beställa en månads DDoS attack på Darknet för 400-900 USD beroende på typ av attack om den har skydd eller inte.

Det finns mängder av olika verktyg som kan användas vid DDoS attacker

- LOIC (Low Orbit Ion Cannon): Ett stress test verktyg som kan användas för att skicka en stor mängd förfrågningar till en webbserver. Programmet skapar mängder av TCP, UDP eller http trafik. Var första generationens verktyg

- Janidos v.3 – förstör webbplatsen med multi query system

- Backtrack – penetrationstester

- Sockstress – är ett farligt verktyg som fungerar över Internet och som äter upp allt ramminne.

- Hping

- Slowloris – är ett slow denial of service verktyg

- RU Dead Yet (R.U.D.Y) är ett slow denial of service verktyg

- #RefRef – kan användas för injection attacker i SQL

- HOIC (High Orbit Ion Cannon) ett verktyg som likna OIC, men som är mer avancerat och kan skicka ännu större mängder förfrågningar.

- XOIC: Ett verktyg som är liknande LOIC och HOIC, men som är mer användarvänligt.

Det är viktigt att notera att användning av dessa verktyg kan vara olagligt om du inte har tillstånd från ägaren av webbservern eller om du använder dem för att skada andra system. Du bör alltid få tillstånd innan du utför några tester eller attacker på andras system.

http://en.wikipedia.org/wiki/Denial-of-service_attack

Observera sådana här system bör man bara använda mot sina egna system.