AI-kriget: När EU:s kontroll krockar med USA:s tech-lobbyism

Bryssel, juni 2024: EU stoltserar med världens första omfattande AI-reglering. 113 artiklar, 180 recitals, 13 bilagor. Ett monument över europeisk byråkrati, regler och riskerna man ser med AI som ny teknologi. Läs mer

Washington, juli 2025: Trump lanserar sin AI Action Plan från en scen där tech-miljardärer applåderar. Meta har spenderat 13.8 miljoner dollar på lobbying. Nvidia har ökat sin lobbying med 388%. Budskapet är köpt och betalt för: ”Remove the red tape.” Läs mer

Två visioner. Två strategier. Och mitt i allt: företag som Nvidia som både hyllar avreglering och smugglar chips till Kina.

När lobbying formar policy

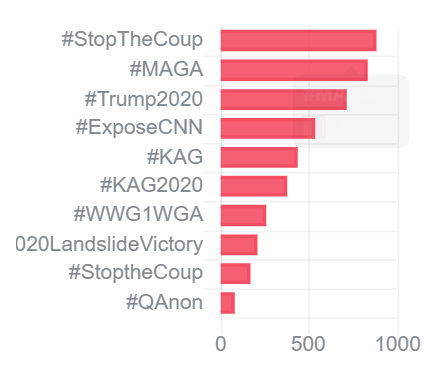

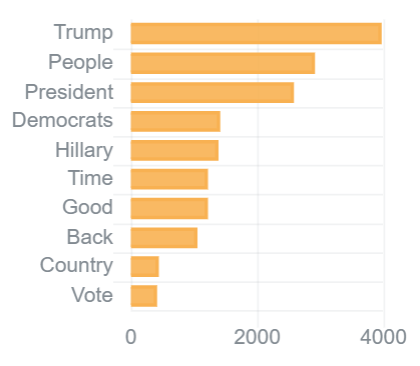

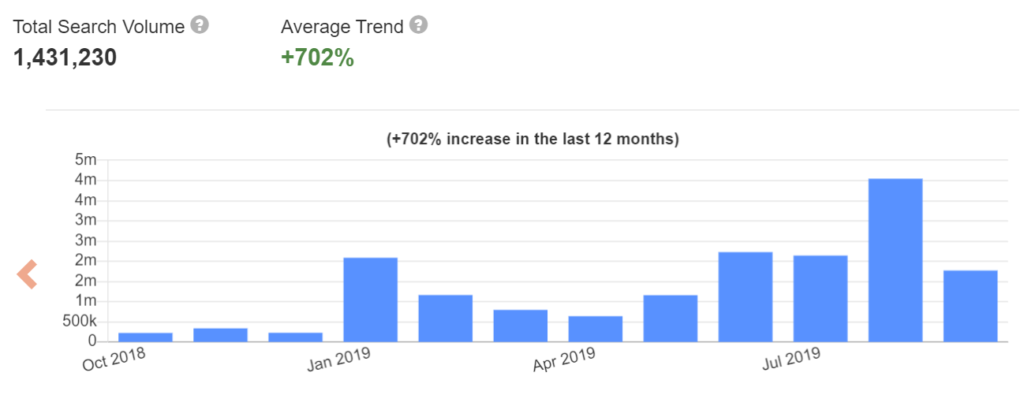

Guardian avslöjade i juli 2025 hur tech-jättarna orchestrerat Trumps AI Action Plan. Åtta techföretag spenderade 36 miljoner dollar på lobbying – 320,000 dollar per dag när kongressen är i session.

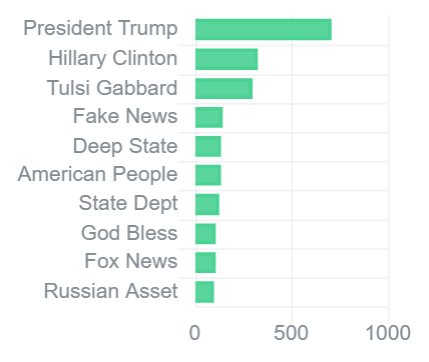

Trump talade till publiken som ”the brain power” medan Nvidia:s Jensen Huang satt i första raden. Samma Huang som välkomnade möjligheten att sälja H20 AI-chips till Kina, trots att minst 1 miljard dollar i Nvidia-chips smugglats dit efter exportkontrollerna infördes. NVIDIA:s chip sitter också i de nya autonoma ryska attack drönarna MS001 med värmekamerabilder, igenkänning och beslutslogik i realtid!

USA:s AI Action Plan från juli 2025 är inte bara ett teknikprogram – det är en maktdemonstration. Med tydligt uttalade mål om militär integration, internationell dominans och aktiv statlig industripolitik markerar planen ett skifte från laissez-faire till digitalt strategiskt tänkande. När Donald Trump talade om “patriotism” och “winning the race”, var det med tech-eliten i ryggen och en handlingsplan i tre akter: massiva investeringar, avreglering, och exportstöd för AI. ”Winning the AI race will demand a new spirit of patriotism,” sa Trump. Men vems patriotism? Amerikas eller techföretagens?

Två fundamentalt olika syn på teknik och AI

| Aspekt | EU AI Act | USA AI Action Plan |

|---|---|---|

| Grundfilosofi | Riskbaserad reglering | Innovationsdriven avreglering |

| Förbjudna användningar | Social scoring, biometrisk ID i offentliga rum | Inga specifika förbud |

| Högrisk AI | Omfattande dokumentationskrav | ”Streamlined processes” |

| Böter | Upp till 7% av global omsättning | Inga specificerade |

| Open source | Lättade men fortfarande reglerade krav | Aktivt uppmuntrat |

| Energi/Datacenter | Miljöprövning enligt gällande regler | ”Reject climate dogma”, snabba tillstånd |

| Implementation | Gradvis 2024-2027 | Omedelbar |

| Tillsyn | AI Office + nationella myndigheter | Minimal federal oversight |

Konkreta kontraster

Ansiktsigenkänning:

EU: Förbjudet i offentliga rum (med undantag)

USA: Utveckla och exportera till allierade

Open source AI:

EU: Lättade krav men fortfarande reglerat

USA: ”Ensure America has leading open models”

Innovation:

EU: Regulatory sandboxes med kontrollerade experiment

USA: ”Dismantle unnecessary regulatory barriers”

Ingenting illustrerar skillnaden tydligare än synen på energi för AI.

EU kämpar med sina klimatmål. Varje nytt datacenter måste passa in i gröna ambitioner. Miljöprövningar tar år. Energikällor granskas noga. USA:s AI Action Plan är brutal i sin tydlighet: ”We need to reject radical climate dogma.” Målet är enkel – bygg den energikapacitet som krävs för att vinna AI-racet. Klimatmål får vänta.

Medan techföretagen firade lanserade över 100 arbetsrätts-, miljö- och medborgarrättsgrupper sin egen ”People’s AI Action Plan”. De varnar för att låta ”big tech och big oil” skriva reglerna. ”Vi kan inte låta techmonopol offra vanligt folks intressen för sina egna vinster,” skrev grupperna.

Kina-paradoxen

USA:s strategi bygger på att blockera Kina från avancerad AI. Men verkligheten är mer komplex:

- Nvidia smugglar chips värda miljarder till Kina

- Kinesiska företag utvecklar egna AI-chips i rasande takt

- Amerikanska företag vill sälja till den kinesiska marknaden

Jensen Huang sa öppet att Nvidia ”kommer arbeta hårt” för att konkurrera med kinesiska chiptillverkare – samtidigt som han hyllade Trumps plan att göra USA till en ”AI export powerhouse.”

EU:s tysta styrka

Medan USA fokuserar på att tillfredsställa techlobbyn bygger EU ett regelverk som kan bli global standard. ”Brussels effect” har fungerat förr – GDPR blev världsstandard för dataskydd som kostat europeiska företag miljarder att implementera,

AI Act må vara byråkratisk, men den adresserar verkliga risker:

- Biometrisk övervakning

- Manipulativa AI-system

- Diskriminerande algoritmer

- Opaka beslutsprocesser

Frågan är om konsumentskydd och etik kan konkurrera med lobbypengar och ”patriotisk” retorik.

För företag: Navigera mellan världar

För globala företag blir konsekvenserna konkreta:

I USA: Grönt ljus för nästan allt, men var beredd på plötsliga policyändringar baserat på vem som lobbar hårdast.

I EU: Tydliga regler men tung compliance. Å andra sidan – stabilitet och förutsägbarhet.

I Kina: En helt egen spelplan där staten styr AI-utvecklingen.

Många företag bygger nu tre versioner: ”Wild West” för USA, ”Compliance Edition” för EU, och ”State Approved” för Kina.

Vem vinner egentligen cloud lösningar?

I Bryssel har vi AI Act, Data Act och den växande familjen digitala regleringar. Men som den franska utfrågningen om Health Data Hub avslöjar: det saknas infrastruktur, kompetens, och framför allt – styrning. Agnès Buzyn, tidigare hälsominister i Frankrike, uttryckte det med skarp tydlighet i den franska senaten:

”Man måste vara politiskt galen idag för att vara nöjd med att lägga sig i händerna på en amerikansk plattform.”

Det är en erkänd risk. Men ingen annan lösning finns – varken tekniskt eller operationellt enligt de ansvariga.

«Il est regrettable qu’aucune solution européenne n’ait été sérieusement envisagée à l’époque.»

→ ”Det är beklagligt att ingen europeisk lösning övervägdes seriöst vid den tidpunkten.”

Medan EU marknadsför AI Act som en global modell har vi i Europa svårt att frigöra oss från amerikanska molnlösningar vilket visade sig i de franska senats utfrågningarna av Microsoft.

Health Data Hub (HDH) är en fransk statlig plattform som skapades 2019 med syftet att centralisera och underlätta tillgång till hälsodata från olika källor (sjukhus, läkemedelsförsäkringar, kliniska studier m.m.) för forskning och innovation inom hälsoområdet, inklusive AI.

Det väckte starka reaktioner i Frankrike, både från integritetssynpunkt och med hänvisning till digital suveränitet. Kritiker menade att hälsodata om franska medborgare borde lagras inom Europa, på europeiska molntjänster, under europeisk jurisdiktion. Oro uttrycktes för att amerikansk lagstiftning (t.ex. Cloud Act) skulle kunna göra det möjligt för amerikanska myndigheter att begära tillgång till dessa data, även om de lagras i EU. Det fanns tekniska alternativ i Europa, men beslutet att använda Microsofts molntjänst byggde enligt franska myndigheter på vid beslutstidpunkten (2019–2020) ansågs inte europeiska molnleverantörer ha tillräcklig kapacitet för att möta HDH:s krav på datasäkerhet, hög tillgänglighet etc. Källa

Ufrågningarna av Microsoft i Frankrike med Health Data Hub är inget undantag – det är normen. Samtidigt som USA med “Winning the AI Race” satsar på offensiv export, tillväxt och ökad militär integration av AI, har Europas reglering inte lyckats skapa inhemska alternativ.

Det ställer frågan: Vad är reglering värd utan teknologisk autonomi?

Trump kallade sitt AI-möte för ”Winning the AI Race”. Men vem tävlar egentligen?

Techföretagens lobbying må vara kontroversiell, men den driver också massiva investeringar. Nvidia lovar 500 miljarder dollar i AI-infrastruktur. Det betyder datacenter, arbetstillfällen, och teknologisk dominans. När Meta spenderar 13.8 miljoner på lobbying men investerar miljarder i AI-utveckling – är det ett problem eller en framgångsfaktor?

USA:s approach är tydlig: låt företagen leda, staten underlättar. Det skapar jobb, driver innovation, och bygger den infrastruktur som definierar framtiden.

Kan Europa konkurrera mot USA inom AI?

USA:s fördelar:

USA:s AI-plan innehåller finansiering för infrastruktur. De använder Department of Defense, Small Business Administration (SBA), och handelsdepartementet för att skapa inhemska vinnare. Samtidigt subventioneras molnkontrakt och exportstöd genom skatteavdrag och offentlig efterfrågan. De ställer inga miljökrav trots att man vet att AI kostar pengar i form av energi. De ställer inte frågan om interoperabilitet. De bygger.

- Riskkapital som vågar satsa

- Företag med resurser att lobbya för sina intressen

- Snabba beslut och implementation

- ”Fail fast”-kultur som accepterar misstag

EU:s utmaningar:

- Fragmenterad marknad (27 länder, olika regler)

- Mindre riskkapital

- Längre beslutsprocesser

- Riskminimering före innovation

Europas AI-paradox: vi har regler, men ingen autonomi. EU skapar normer men står utan verktyg att genomföra dem på en infrastruktur som kontrolleras av USA. Medan amerikanska techföretag investerar hundratals miljarder i AI-utveckling fastnar europeiska företag i compliance-träsket.

Men EU har också styrkor. ASML i Nederländerna kontrollerar kritisk chip-tillverkningsteknik. SAP dominerar enterprise software. Spotify visar att europeiska techföretag kan konkurrera globalt och du har nya bolag som Lovable.

Frågan är om EU:s fokus på etik och säkerhet blir en konkurrensfördel långsiktigt – när konsumenter och företag värderar pålitlig AI – eller om det bara bromsar utvecklingen medan USA och Kina rusar iväg.

Som en europeisk venture capitalist uttryckte det: ”Vi kan inte matcha Silicon Valleys pengar eller Kinas statsstöd. Men vi kan bygga AI som människor faktiskt litar på. Frågan är om det räcker.”

Hur är det i Sverige? Fastlåst mellan regelkrav och resursbrist

Sverige saknar en nationell AI-infrastrukturplan, och användningen av amerikanska moln ökar. I USA används offentlig upphandling för att bygga dominans – i Sverige används den för att köpa billigast möjliga lösning. Sverige har idag ingen definierad färdplan för att fasa ut beroendet av amerikanska moln i offentlig sektor. Varken Pensionsmyndigheten, Skatteverket eller Socialstyrelsen har bindande riktlinjer för suverän drift. Det gör oss sårbara för politiska skiften i USA, rättsliga interventioner, och dataexfiltration.

Svenska kommuner upphandlar dagligen molntjänster från Google, AWS och Microsoft utan att väga in Cloud Act-konsekvenser. EU:s nya cybersäkerhetskrav NIS2 och framtida EUCS-certifieringar riskerar att ignoreras om inte styrsignalerna ändras. men utan tydliga politiska styrsignaler riskerar kommunerna att fortsätta som vanligt. Samma sak gäller kommande krav på europeisk molncertifiering (EUCS) som ska garantera att data stannar inom EU:s jurisdiktion.

Sverige befinner sig i en perfekt storm av AI-utmaningar. Vi är bundna av EU:s omfattande regelverk som prioriterar kontroll och regelverk över konkurrenskraft, samtidigt som våra egna satsningar är minimala jämfört med omvärlden.

Ett initiativ är att regeringen gett Försäkringskassan och Skatteverket i uppdrag att utreda förutsättningarna för en gemensam AI-verkstad för offentlig förvaltning. Läs mer

Medan USA pumpar in hundratals miljarder i AI-infrastruktur och Kina mobiliserar statliga resurser, delar Vinnova ut projektbidrag i miljontals kronor. AI Sweden – vår nationella kraftsamling – är i praktiken en medlemsklubb där småföretag får betala för att vara med i diskussionen om en framtid de knappt har råd att investera i!

Siffrorna talar sitt tydliga språk: Finland satsar dubbelt så mycket per capita på AI som Sverige. Danmark har byggt en nationell superdator för AI-forskning. Norge använder oljefonden för strategiska tech-investeringar. Sverige? Vi upphandlar Microsoft-licenser och kallar det digitalisering.

Den svenska paradoxen är smärtsam: vi har världsledande ingenjörer, framstående AI-forskare och innovativa startups. Men utan infrastruktur, utan kapital och utan politisk vilja att utmana amerikanskt molnberoende riskerar vi att bli en digital koloni – regelföljande men irrelevant.

Vägen framåt kräver obekväma val: Antingen accepterar vi vår roll som regelföljande konsumenter av andras AI-lösningar, eller så gör vi som våra nordiska grannar och satsar på verklig digital suveränitet. Det betyder statliga investeringar i AI-infrastruktur, riktade stöd till småföretag som kan utmana techgiganterna, och framför allt – modet att ifrågasätta om billigaste molnlösningen verkligen är den bästa för Sveriges framtid.

Som det ser ut nu följer vi lydigt EU:s regler medan vi köper USA:s tjänster. Det är en strategi som garanterar en sak: att Sverige förblir en åskådare i det globala AI-racet.

Källor och vidare läsning

Officiella dokument:

- EU AI Act (Regulation (EU) 2024/1689) – artificialintelligenceact.eu

- ”America’s AI Action Plan” – The White House, July 2025

Investigativ journalistik:

- ”The real winners from Trump’s AI action plan? Tech companies” – The Guardian, July 2025

- ”At least $1 billion in Nvidia chips smuggled to China” – [källa behövs]

Lobbying och påverkan:

- Issue One: ”Tech Lobbying Report 2025”

- ”People’s AI Action Plan” – Coalition statement, July 2025

Analys:

- ”The Transatlantic Digital Divide” – Brookings Institution

- ”Corporate Capture of AI Policy” – Public Citizen

- ”Brussels Effect in the Age of AI” – Columbia Law School

U.S. intelligence system har ökat massivt i omfattning och det är svårt att förstå omfattningen inom området. Man räknar med att 854 000 personer har tillgång till topp hemlig information (top-secret security clearances). Branschen sysselsätter 1271 myndigheter och 1931 privata företag på 10 000 orter runt omkring i USA.

U.S. intelligence system har ökat massivt i omfattning och det är svårt att förstå omfattningen inom området. Man räknar med att 854 000 personer har tillgång till topp hemlig information (top-secret security clearances). Branschen sysselsätter 1271 myndigheter och 1931 privata företag på 10 000 orter runt omkring i USA.